EN 18031-Testdienste

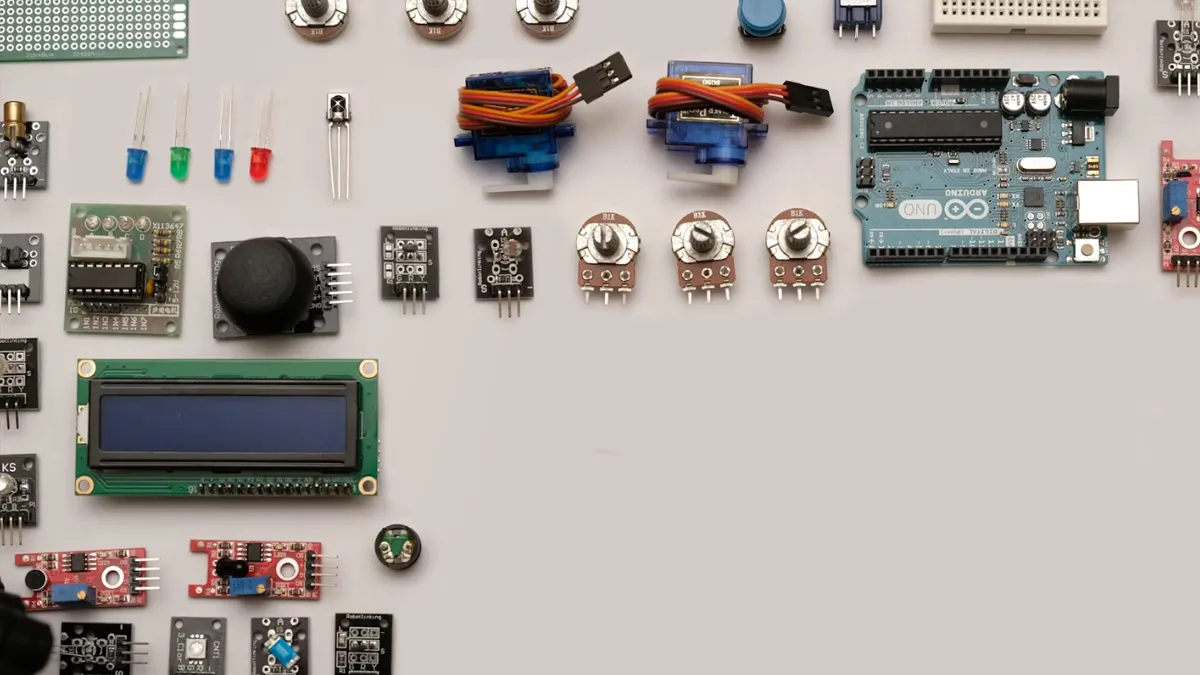

Der verbindliche Umsetzungstermin für die Cybersicherheitsanforderungen der EU-Funkanlagenrichtlinie ( RED ) gemäß EN 18031 ist der 1. August 2025. Obwohl die Norm noch nicht offiziell als harmonisierte Norm im Amtsblatt der EU aufgeführt ist, wird Herstellern empfohlen, sich bereits im Vorfeld auf die Einhaltung vorzubereiten.

Nachfolgend finden Sie eine umfassende Übersicht über die Prüfinhalte der Normenreihe en 18031 gemäß den Cybersicherheitsanforderungen der EU-Funkanlagenrichtlinie (RED):

Standardhintergrund und -umfang

Die Normenreihe EN 18031 wurde von der EU entwickelt, um die Cybersicherheitsanforderungen gemäß Artikel 3 Absatz 3 Buchstaben d, e und f der RED-Richtlinie (2014/53/EU) umzusetzen. Der Schwerpunkt liegt dabei auf der Sicherung vernetzter Funkanlagen. Diese Norm ist in drei Teile gegliedert, die sich jeweils mit dem Schutz von Vermögenswerten in unterschiedlichen Bereichen befassen:

- EN 18031-1: Entspricht Artikel 3(3)(d), mit Schwerpunkt auf Cybersicherheitsanlagen (z. B. Netzwerkinfrastruktur, Kommunikationsprotokolle).

- EN 18031-2: Entspricht Artikel 3(3)(e) und konzentriert sich auf private Vermögenswerte (z. B. personenbezogene Identifikationsinformationen, Gesundheitsdaten).

- EN 18031-3: Entspricht Artikel 3(3)(f) und befasst sich mit dem Schutz von Finanzanlagen (z. B. Geräten, die Kryptowährungstransaktionen oder Geldtransfers unterstützen).

Kerntestinhalte

1. Allgemeine Sicherheitsmechanismen (Anwendbar auf EN 18031-1/2/3):

- Zugriffskontrollmechanismus (ACM): Überprüft die Fähigkeit des Geräts, Benutzerberechtigungen zu verwalten und so nicht autorisierte Vorgänge zu verhindern.

- Authentifizierungsmechanismus (AUM): Testen der Zuverlässigkeit und der Anti- Breach- Funktionen der Multi -Faktor-Authentifizierung (z. B. Biometrie, dynamische MIC- Passwörter).

- Secure Communication (SCM): Überprüfung der Verschlüsselungsprotokolle für die Datenübertragung (z. B. TLS 1.3) und der Abwehrfähigkeit gegen Man-in-the-Middle-Angriffe.

- Secure Storage Mechanism (SSM): Evaluieren von Verschlüsselungsspeicherlösungen für sensible Daten (z. B. Schlüssel, Transaktionsaufzeichnungen) und Sicherstellen der Einhaltung von Standards wie AES-256.

- Secure Updates Mechanism (SUM): Überprüfung der Integrität von Firmware-/Software-Updates und ManipULationsschutzmechanismen (z. B. Überprüfung digitaler Signaturen).

2. Aufgeschlüsselter Testschwerpunkt:

- EN 18031-3 (Schutz von Finanzanlagen):

- Betrugsbekämpfungsfunktionen: Testen der Fähigkeit des Geräts, ungewöhnliche Transaktionen (z. B. Phishing-Angriffe, doppelte Zahlungen) zu erkennen und zu blockieren.

- Schlüsselverwaltung: Sicherstellen, dass vorinstallierte oder generierte Verschlüsselungsschlüssel eine Länge von ≥112 Bit haben, und Überprüfen der Sicherheit des Schlüssellebenszyklus (Generierung, Speicherung, Vernichtung).

- Log Mechanism (LGM): Gewährleistung der Integrität, Manipulationssicherheit und Rückverfolgbarkeit von Transaktionsprotokollen.

- EN 18031-2 (Datenschutz):

- Datenanonymisierung: Überprüfung der Anonymisierungsprozesse für personenbezogene Daten (z. B. Geolokalisierung, Zahlungsaufzeichnungen).

- Compliance-Auditing: Überprüfung der Einhaltung von Datenschutzbestimmungen wie der DSGVO und Sicherstellung der Grundsätze der Datenminimierung.

- EN 18031-1 (Cybersicherheit):

- Schutz vor Sicherheitslücken: Bewertung der Angriffsresistenz des Geräts durch Penetrationstests (z. B. SQL-Injection, DDoS-Angriffssimulation).

- Netzwerksegmentierung: Überprüfung der Netzwerksegmentierungs- und Isolationsmechanismen des Geräts unter anormalen Verkehrsbedingungen.

Testprozess und Anforderungen

1. Dokumentenvorbereitung:

- Senden Sie eine Asset-Identifizierungstabelle, die Sicherheits-, Netzwerk-, Datenschutz- und Finanzanlagen klassifiziert.

- Bereitstellung technischer Dokumentation (Design-Spezifikationen, Kommunikationsschnittstellenmatrix, Sicherheitsrichtlinien).

2. Anforderungen an den Prototyp:

- Stellen Sie 4–6 Prototypen (einschließlich 2–3 Debug-Prototypen) mit offenen Debug-Schnittstellen (z. B. Root-Zugriff) bereit, um eingehende Tests zu unterstützen.

3. Testzeitplan:

- Einreichung der Dokumentation: 4–12 Wochen.

- Funktionstests: 8–12 Wochen (einschließlich Konzeptbewertung, Funktionsüberprüfung und Fuzz-Tests).

Compliance-Empfehlungen

- Planen Sie im Voraus: Aufgrund des langwierigen Testprozesses wird empfohlen, den Zertifizierungsprozess mindestens 6 Monate vor der verbindlichen Implementierungsfrist einzuleiten.

- Zusammenarbeit mit zertifizierten Laboren: Wählen Sie für Vortests ein nach der RED-Richtlinie qualifiziertes Drittlabor, um Konstruktionsfehler zu optimieren.

- Laufende Wartung: Aktualisieren Sie Sicherheitspatches regelmäßig und führen Sie Aufzeichnungen über Updates, um die Konformität während des gesamten Lebenszyklus des Geräts sicherzustellen.

Email:hello@jjrlab.com

Write your message here and send it to us

Was kostet ein LFGB-Zertifikat

Was kostet ein LFGB-Zertifikat

CE-Kennzeichnung für Kinderspielzeug

CE-Kennzeichnung für Kinderspielzeug

CE-Kennzeichnung für Spielzeug beantragen

CE-Kennzeichnung für Spielzeug beantragen

Wie bekomme ich CE Kennzeichnung

Wie bekomme ich CE Kennzeichnung

Wer benötigt eine WEEE-Nummer

Wer benötigt eine WEEE-Nummer

Wann brauche ich eine WEEE-Nummer

Wann brauche ich eine WEEE-Nummer

WEEE-Nummer Österreich

WEEE-Nummer Österreich

Was kostet eine WEEE Nummer

Was kostet eine WEEE Nummer

Leave us a message

24-hour online customer service at any time to respond, so that you worry!